米国:中国のハッカー I-SOON 内部文書を分析へ

US: Chinese hacker I-SOON documents to be analyzed

美國:中國黑客I-SOON內部文件待分析

・I-SOONの内部文書が、GitHubに暴露

・I-SOONの顧客は、中国軍、警察、諜報機関

NTDTV Japan掲載記事からSummaryをお届けします。

米国のCNN:

2月22日、’バイデン政権がこの漏洩事件の調査開始’と報じた。

米国の政府関係者:

中国のハッカー・ I-SOONから、流出した文書の分析を開始。

中国北京のハッキング手法を解明する。

https://www.epochtimes.jp/2024/02/207449.html

暴露されたI-SOON内部文書:

2月27日、I-SOONのハッキング情報(=世界各国の機密情報)がGitHub上で暴露された。

台湾の研究者が発見:

2月16日、台湾の研究者が。米ソフト・GitHubで発見した。

I-SOONの数百ページに及ぶ内部文書と、従業員のチャットログ。

台湾の国防院国防戦略:蘇紫雲所長

I-SOONとは:

表向きには中国四川省にあるセキュリティ企業だ。

実態は、上海でハッキングサービスを展開中。

高度持続的脅威(APT)グループなのだ。

1.I-SOONは中共の命令に従い、大量のデータを盗む。

2.世界中の政府機関、組織、個人にハッカー攻撃する。

3.中国は民間企業にスパイ業務を委託。明確な公的証拠だ。

I-SOON・四川支社の契約:

2016年から2022年、I-SOON・四川支社の契約詳細が判明した。

I-SOONの契約が公開:

I-SOONサイトの履歴が、スクリーンショットで公開された。

1.I-SOONの顧客は、中共公安部や省・市の公安部門だ。

2.中国警察、諜報機関、中国軍が、主なユーザーである。

3.受託金額は1,400ドルで安い。ただし、ベトナム政府へのハッキングは5万5千ドルだった。

蘇紫雲所長のコメント:

この内部文書は偽造ではないと言える。

1.技術的側面から企業運営まで、文書の信憑性が非常に高い。

2.内部の従業員の会話まで、論理的なつながりが見える。

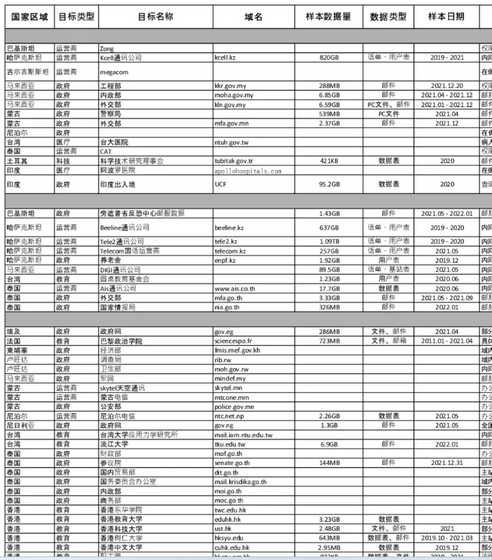

暴露された文書一覧:

今回、570件を超える190MBの内部データが流出した。

文書ファイル、画像、チャットログなどだ。

The Washington Post:

I-Soonは、台湾の交通網・地理データ(459GB)を顧客に提供。このデータは中国の台湾侵攻に役立つ。

流出した会話記録:

I-Soonが「APT 41」と接触していたことを示す会話記録もある。

1.中共との密接関係国:

I-Soonは、インド、英国、香港、台湾、韓国をハッキング。

2.80の政府機関をターゲット:

インドネシア、ベトナム、カンボジア、モンゴル、ミャンマー

マレーシア(外務省や国防省)、タイ(国家情報機関)、

ルワンダ、ナイジェリアの政府機関など

2.各国の機関、組織:

インドの預金準備基金、インドの入国管理データ

台湾の病院や交通機関データ、

韓国のプロバイダーの通話記録、

ベトナム航空会社の搭乗者IDや渡航先情報

チベットの団体、

香港民主化運動後の香港大学まで、

米司法省:APT 41を起訴:

2020年米司法省は、中国ハッカー・APT 41の5人を起訴した。

5人の中国籍ハッカー:

全員、四川省の「成都404」というインターネット企業の出身。

I-SOONは成都404の取引先:

リーク文書によれば、I-SOONは成都404との取引あり。

I-SOONの創業者:呉海波

I-SOON創業者も、APT 41と面識があったとのこと。